IPAの今月の呼びかけ(12月) - ウイルス感染を目的としたばらまき型メールに注意を

○10月に検知されたばらまき型メール

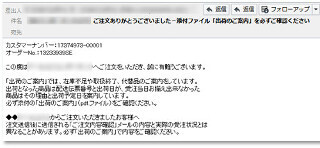

IPAによると、10月8日、27日、30日にウイルス感染させることを目的とした多数のメールが検知された。具体的には、図1のようなメールである。

まず、特徴的なことであるが、日本語に不自然な点がまったく見受けられない点である。そして、実在する組織からのメールのように装うことだ。さらに、共通なのは、不正なマクロが仕掛けられたWordの文書ファイルが添付されていた。上述の3日間にIPAなどで確認されたばらまき型メールは、以下の通りである。

マクロであるが、実行されると別のウイルスをインターネットからダウンロードし、感染させるという活動を行う。これらのマクロは、ばらまき型メール用に作成されたものらしく、セキュリティ対策ソフトでは検知されなかった。同様の手口であるが、標的型攻撃などでも使われることがある。標的型攻撃と異なるのは、特定の攻撃対象にメールが送られるのに対し、今回は不特定多数に送られた点である。関連性などについては、不明とのことである。

なお、IPAによれば、日本語ではなく英文であるが、添付ファイルがExcelのばらまき型メールも確認されたとのことである。Wordファイル同様、ウイルスをダウンロードするマクロが仕込まれていた。それ以外にも、PDFファイルに偽装した実行形式のファイル(アイコンをPDFに偽装し、実体はexeファイル)がアーカイブされたzipファイルが添付されたばらまき型メールもあったとのことだ。

○ばらまき型メールへの対策

IPAによれば、1通だけでなく、2~3通のばらまき型メールを受信した事例もあるとのことだ。11月以降、ばらまき型メールの確認は行われていないが、今後も同じようなばらまき型メールが送信される可能性もある。IPAでは、以下の対策を紹介している。

マクロが自動で有効になるような設定は行わない

安全性が確認できないファイルはマクロを有効にするための[コンテンツの有効化]を絶対にクリックしない

また、組織内での感染を防ぐために、以下の対策が有効となる。ウイルス感染の影響がない環境(万が一、ウイルスに感染しても組織運営への支障を最小限に留められる端末など)で添付ファイルを開く

必要に応じて、添付ファイル(メール)の送信者に対して送信有無を確認する

そして、添付ファイルを開き、マクロを実行してしまった場合への対処であるが、以下の手順を推奨する。

当該端末をネットワークから切り離す(LANケーブル外す、無線LAN機能の無効化)

セキュリティ対策ソフトでウイルススキャン(できれば完全スキャン)を実施する

必要に応じて、スキャン結果や開いてしまったファイルの情報、セキュリティ対策ソフトの定義ファイルの情報などをまとめ、セキュリティベンダに相談する

通信ログを確認(監視)する

ウイルス感染が確認できた場合は、当該端末の初期化または保全を検討する

最後の初期化であるが、ウイルス対策ソフトなどでウイルスの検知・駆除が行われたとしても、未知のウイルスが残る可能性もある。そこで、初期化を行うのである。また、今後の解析などのために、端末を保全することも意味がある。

○情報提供受付専用メールアドレスの新設

IPAでは、これまで相談窓口として、情報セキュリティ安心相談窓口を開設していた。こちらは、今後も変わることない。被害や対策などについて相談が可能である。しかし、新たな手口による攻撃に備え、その兆候を察知することを目的とした情報受付専用メールアドレスを新設した。

teikyo@virus.ipa.go.jp

受付専用なので、相談などはできない点には注意してほしい。一方、不審を感じた事例などがあれば、積極的に情報提供を行ってほしい。